Pada 2013, sekelompok hacker yang Kaspersky Lab kenali dengan nama "Wild Neutron" (yang juga dikenal dengan nama "Jripbot" dan "Morpho") menyerang beberapa perusahaan ternama seperti Apple, Facebook, Twitter dan Microsoft.

Setelah insiden itu dipublikasikan secara luas, aktor ancaman tersebut menghilang selama hampir setahun.

Di akhir 2013 dan awal 2014, serangan tersebut kembali muncul dan terus berlangsung hingga 2015.

Aktor ancaman ini menggunakan sertifikat kode verifikasi sah hasil curian dan eksploitasi Flash Player yang tidak diketahui untuk menginfeksi perusahaan dan pengguna pribadi di seluruh dunia dan mencuri informasi bisnis sensitif.

Peneliti Kaspersky Lab mampu mengidentifikasi target dari Wild Neutron di 11 negara, termasuk Prancis, Rusia, Swiss, Jerman, Austria, Palestina, Slovenia, Kazakhstan, UEA, Aljazair dan Amerika Serikat. Adapun perusahaan yang diserang termasuk:

â         Kantor Pengacara

â         Perusahaan terkait dengan Bitcoin

â         Perusahaan Investasi

â         Kelompok perusahaan besar yang sering terlibat dalam transaksi merger dan akuisisi

â         Perusahaan TI

â         Perusahaan Kesehatan

â         Perusahaan Properti

â         Perseorangan

Fokus serangan menunjukkan bahwa ini bukanlah aktor yang disponsori oleh suatu negara. Namun, penggunaan zero-days, multi-platform malware serta teknik lainnya membuat peneliti Kaspersky Lab percaya bahwa serangan ini didalangi oleh entitas yang cukup kuat untuk terlibat dalam spionase, mungkin dikarenakan alasan ekonomi.

Serangan

Adapun vektor infeksi awal dari serangan baru-baru ini masih belum diketahui, meskipun ada indikasi jelas bahwa korban dieksploitasi oleh kit yang memanfaatkan eksploitasi Flash Player tidak diketahui melalui website yang berhasil diretas.

Pelaku eksploitasi kemudian memasukkan paket malware dropper ke korban. Dalam serangan yang diamati oleh peneliti Kaspersky Lab, terlihat bahwa dropper tersebut digunakan dengan sertifikat kode verifikasi yang sah.

Penggunaan sertifikat ini memungkinkan malware untuk menghindari deteksi dari beberapa solusi perlindungan.

Sertifikat yang digunakan dalam serangan Wild Neutron tampaknya dicuri dari produsen elektronik konsumen yang ternama. Sertifikat ini sekarang sedang ditarik kembali.

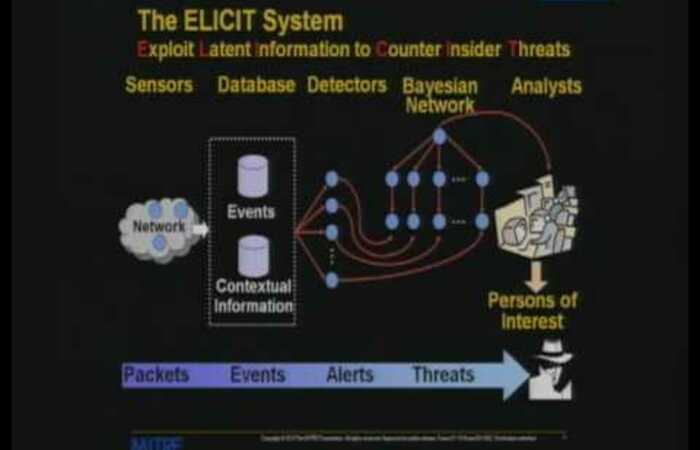

Setelah berhasil masuk ke dalam sistem, dropper kemudian menginstal backdoor utama.Dalam hal fungsi, backdoor utama adalah tidak begitu berbeda dengan kebanyakan Remote Access Tools (RATs).

Yang benar-benar menonjol adalah pemikiran penyerang untuk menyembunyikan alamat dan kemampuan command and control server (C & C) untuk pulih ketika C & C dimatikan.

C & C merupakan bagian penting dari infrastruktur berbahaya karena berfungsi sebagai "homebase" bagi malware yang digunakan pada mesin korban.

Langkah-langkah khusus dibangun dalam malware untuk membantu penyerang melindungi infrastruktur dari kemungkinan C & C dimatikan.

Misteri

Asal-usul dari penyerang masih merupakan misteri. Dalam beberapa sampel, konfigurasi terenkripsi termasuk "La revedere" string ("Selamat Tinggal" dalam bahasa Rumania) untuk menandai berakhirnya komunikasi C & C.

Selain itu, peneliti Kaspersky Lab telah menemukan string lain yang non-Inggris dan merupakan transkripsi Latin dari kata Rusia "ãÑÿõÑýþ" ("uspeshno" -> "berhasil").

Wild Neutron adalah sebuah kelompok yang terampil dan dapat dengan mudah beradaptasi. Aktif sejak 2011, dan telah memanfaatkan setidaknya satu eksploitasi zero-day, malware dan alat yang di kustom untuk Windows dan OS X.

Meskipun di masa lalu kelompok tersebut telah menyerang beberapa perusahaan terkemuka di dunia dan berhasil menjaga diri mereka untuk tetap di bawah radar dengan melakukan keamanan operasional yang solid dan sejauh ini berhasil menghindari sebagian besar upaya atribusi.

“Penargetan kelompok pada perusahaan TI yang besar, pengembang spyware (FlexiSPY), forum jihad ("Ansar Al-Mujahidin English Forum") dan perusahaan terkait dengan Bitcoin menunjukkan pola pikir dan kepentingan yang fleksibel namun tidak biasa,"- kata Costin Raiu, Director Global Research and Analysis Team at Kaspersky Lab.